Kaspersky uzmanları birinci olarak Güneydoğu Asya’da tespit edilen ender ve geniş ölçekli bir gelişmiş kalıcı tehdit (APT) kampanyasını ortaya çıkardı. Kaspersky, kimileri devlet kurumlarından olan yaklaşık 1.500 kurban tespit etti. Birinci bulaşma, berbat hedefli bir Word dokümanı içeren gaye odaklı kimlik avı e-postaları yoluyla gerçekleşiyor. Makûs emelli yazılım sisteme indirildikten sonra çıkarılabilir USB şoförler aracılığıyla başka ana bilgisayarlara yayılabiliyor.

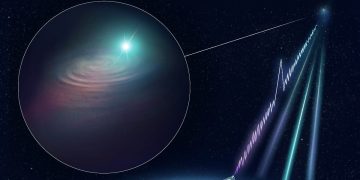

Gelişmiş kalıcı tehdit kampanyaları, tabiatları gereği yüksek oranda amaçlı olarak gerçekleştiriliyor. Birden fazla vakit cerrahi bir hassasiyetle yapılıyor ve sırf birkaç düzine kullanıcı gaye alınıyor. Kaspersky son vakitlerde nadiren kullanılan, fakat yeniden de sinema gibisi hücum vektörüne sahip ender, yaygın bir tehdit kampanyasını ortaya çıkardı. Tehdit sisteme indirildikten sonra makus hedefli yazılım, çıkarılabilir USB şoförler aracılığıyla yayılarak başka ana bilgisayarlara bulaşmaya çalışıyor. Bir şoför bulunursa, makûs maksatlı yazılım şoförde saklı dizinler oluşturuyor ve makus hedefli yürütülebilir evraklarla birlikte kurbanın tüm evraklarını taşıyor.

LuminousMoth olarak isimlendirilen bu faaliyet, Ekim 2020’den bu yana devlet kurumlarına karşı siber casusluk hücumları düzenliyor. Saldırganlar başlangıçta Myanmar’a odaklanırken, vakitle odağını Filipinler’e kaydırdı. Sisteme giriş noktası çoklukla Dropbox indirme ilişkisine sahip maksat odaklı bir kimlik avı e-postası oluyor. İrtibat tıklandığında, makûs emelli yükü içeren Word evrakı kılığında bir RAR arşivi indiriliyor.

Kaspersky uzmanları, LuminousMoth’u orta ila yüksek itimat aralığında tanınmış, uzun müddettir Çince konuşan bir tehdit aktörü olan HoneyMyte tehdit kümesine bağlıyor. HoneyMyte, bilhassa Asya ve Afrika’da jeopolitik ve ekonomik istihbarat toplamakla ilgileniyor.

Küresel Araştırma ve Tahlil Takımı (GReAT) Kıdemli Güvenlik Araştırmacısı Mark Lechtik, şunları söylüyor: “Bu yeni faaliyet kümesi, bir kere daha yıl boyunca şahit olduğumuz bir eğilime işaret ediyor. Çince konuşan tehdit aktörleri, yeni ve bilinmeyen berbat maksatlı yazılım implantlarını yine şekillendiriyor ve üretiyor.”

GReAT Güvenlik Araştırmacısı Aseel Kayal şunları ekliyor: “Saldırı hayli az görülen devasa bir ölçeğe sahip. Filipinler’de Myanmar’dan daha fazla taarruz görmemiz de farklı. Bunun nedeni USB şoförlerin yayılma düzeneği olarak kullanılması olabilir yahut Filipinler’de kullanıldığının şimdi farkında olmadığımız öbür bir enfeksiyon vektörü olabilir.”

GReAT Kıdemli Güvenlik Araştırmacısı Paul Rascagneres, “Geçtiğimiz yıl Çince konuşan tehdit aktörlerinin artan aktifliğini görüyoruz. Bu büyük olasılıkla LuminousMoth’un son saldırısı olmayacak. Ayrıyeten, kümenin araç setini daha da geliştirmeye başlama mümkünlüğü da yüksek. Gelecekteki gelişmeleri dikkatle izleyeceğiz” diyor.

LuminousMoth hakkında daha fazla bilgiyi Securelist’ten edinebilirsiniz.

LuminousMoth üzere gelişmiş tehdit kampanyalarından korunmak için Kaspersky uzmanları şunları öneriyor:

- Hedefli atakların birçok kimlik avı yahut başka toplumsal mühendislik teknikleriyle başladığı için işçinize temel siber güvenlik hijyeni eğitimi verin.

- Ağlarınızın siber güvenlik kontrolünü gerçekleştirin. Etrafta yahut ağ içinde keşfedilen zayıflıkları masrafın.

- Anti-APT ve EDR tahlillerinin kullanılması, tehdit keşfi ve tespiti, soruşturma ve olayların vaktinde düzeltilmesi yeteneklerini aktifleştirir. SOC takımınızın en son tehdit istihbaratına erişimini sağlayın ve profesyonel eğitimlerle nizamlı olarak marifetlerini yükseltin. Üsttekilerin tümü Kaspersky Expert Security çerçevesinde mevcuttur.

- Uygun uç nokta muhafazasının yanı sıra, özel hizmetler yüksek profilli ataklara karşı yardımcı olabilir. Kaspersky Managed Detection and Response hizmeti, saldırganlar amaçlarına ulaşmadan evvel, taarruzları erken kademelerinde belirlemeye ve durdurmaya yardımcı olabilir.

Kaynak: (BHA) – Beyaz Haber Ajansı